Un grupo de ciberespionaje creó una versión corrupta de Telegram que, una vez instalada, otorgaba control sobre muchas de las operaciones realizadas en el terminal infectado.

Únete a la conversación

El malware en Android nunca ha dejado de ser una amenaza. En Andro4all hemos hablado con anterioridad de los más peligrosos de la actualidad, mientras que otros como BRATA aparecen y desapaerecen cada cierto tiempo. En este caso, nos vamos a ocupar de un malware creado por un grupo considerado por los expertos como de amenaza persistente.

El grupo en sí se llama StrongPity y, según recogen en The Hacker News, han creado una versión de Telegram para Android que contiene un troyano. Al parecer, esta versión corrupta se distribuye a través de una versión clonada de la web del servicio de videollamadas Shagle.

Esto es lo que hace este «Telegram falso» en nuestro teléfono

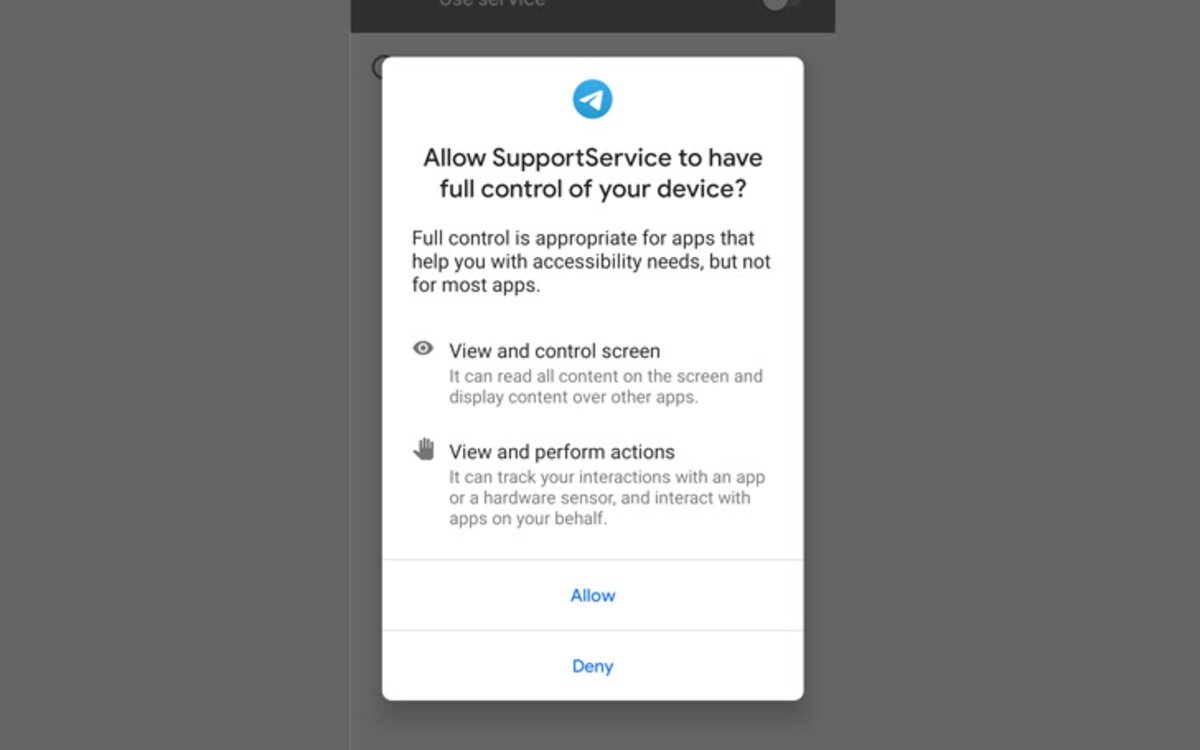

Si instalamos la versión corrupta de la aplicación en nuestro teléfono, le estaremos ofreciendo a los atacantes acceso total a nuestro terminal. El troyano aprovecha una puerta trasera para, gracias a su codificación, grabar llamadas telefónicas, rastrear la localización y recolectar SMS, registros de llamadas, listas de contactos y archivos.

Además, si se le concede al malware permiso para acceder a las opciones de accesibilidad podrá leer las notificaciones y mensajes de distintas aplicaciones. Entre ellas se encuentran Kik, LINE, Facebook Messenger, Skype, Snapchat, Tinder, Twitter, Viber, WeChat y, obviamente, Telegram.

Mensaje de instalación de la versión corrupta de Telegram

Otro aspecto notable de este ataque es que la versión corrupta del APK de Telegram comparte nombre de paquete con la versión legítima. Esto tiene una ventaja para los dispositivos que ya tengan la app instalada con anterioridad, ya que no se permitiría ejecutar el instalable contaminado.

De acuerdo con los investigadores de la firma ESET, que han estado siguiendo de cerca el asunto, esto puede significar dos cosas: o bien desde StrongPity se ponen en contacto con víctimas potenciales y les hace desinstalar el Telegram legítimo, o bien su campaña se centra en países donde el uso de Telegram para las comunicaciones es algo poco común.

Es difícil conocer la magnitud del ataque

En el momento de escribir este artículo, la web falsa de Shagle desde la que se realizaba la distribución ya no está activa. Los investigadores de ESET dicen que los objetivos debieron ser muy específicos, ya que no existen datos de telemetría que ofrezcan información adicional.

Asimismo, no hay pruebas de que el APK corrupto llegase a Google Play. No se sabe cómo se hizo a las víctimas llegar a la plataforma de distribución. Se especula con que se hiciera algún tipo de ingeniería social, anuncios fraudulentos e incluso contaminando algún motor de búsqueda.

Únete a la conversación

Fuente info

Autor: Sergio Agudo

[su_divider]