Si hay algo que no se puede decir sobre los creadores de malware (igual que los de ciberfraudes) es que no innovan: siempre están buscando (y, con frecuencia, encontrando) formas nuevas de ‘colárnosla’. Y, a veces, (y eso es lo peor) logran infectar decenas de miles de equipos durante varios años antes de que nadie se dé cuenta.

El último caso detectado es el de un virus, creado por un desarrollador (o grupo de ellos) sólo conocido como ‘Kitrokod’, que ahora sabemos que ha infectado más de 111.000 equipos en los últimos 3 años haciéndose pasar por versiones ‘de escritorio’ de populares aplicaciones web como Google Translate. Yandex Translate, YouTube Music o MP3 Download Manager.

En palabras de Maya Horowitz, vicepresidenta de investigación de Check Point, la compañía de ciberseguridad que ha estudiado y analizado el caso,

«Las herramientas maliciosas pueden terminar siendo usadas por cualquier persona. Se pueden encontrar mediante una simple búsqueda en la web, descargarlas desde un enlace, y la instalación consiste es un sencillo doble clic».

«Lo que me resulta más interesante es el hecho de que el malware esté tan difundido pero haya pasado desapercibido durante tanto tiempo».

Ransomware: qué es, cómo infecta y cómo protegerse

Una infección por etapas, para que nadie sospeche

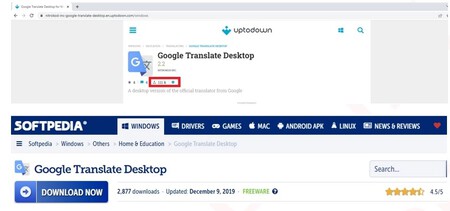

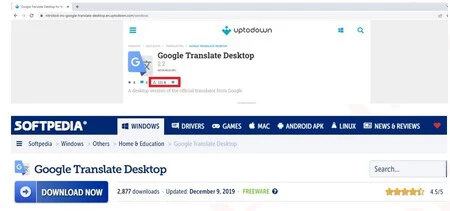

La campaña puesta en marcha por Nitrokod implica utilizar sitios populares de descargas gratuitas de software, como Softpedia y Uptodown, como medio de difusión del malware. Esto es algo relativamente común, pero es mucho menos habitual su táctica para dificultar la detección…

…posponer la ejecución del malware adjunto durante varios días, mientras sus componentes se van instalando progresivamente, para evitar la vinculación de la actividad maliciosa con la descarga.

Pasado ese tiempo, y tras varias fases automatizadas sucesivas de preparación para la infección, el software que hemos instalado se conecta a un servidor remoto para descargar e instalar su ‘carga útil’ (que puede cambiar en cualquier momento si los objetivos de Nitrokod cambian, pasando a instalar, por ejemplo, ransomware).

Captura difundida por Check Point para ilustrar algunas de las fuentes más populares de difusión de este malware.

En este caso, dicha carga útil es un software de criptominería que utilizará nuestro PC (parasitando los recursos de nuestra CPU, así que muy atentos a actividad sospechosa) para minar criptodivisas que luego enviará a la cartera del atacante.

Desde Check Point recomiendan, para evitar ser víctima de esta campaña de malware o de otras similares, descargar el software únicamente desde los canales oficiales de sus desarrolladores o distribuidores. Y, desde luego, evitar siempre páginas y emnsajes sospechosos como origen de los enlaces de descarga.

Vía | Hacker News

Imagen | Marco Verch & freeimageslive.co.uk – Prawny

Fuente info

Autor: