La mayoría de las veces que utilizamos algún servicio de corrección o traducción de texto en el navegador, el funcionamiento del mismo requiere que el texto original que se nos muestra sea remitido a servidores en la nube que se encargarán de analizarlo y devolvérnoslo debidamente corregido o traducido. Esto, por supuesto, constituye un potencial problema de privacidad, pues concede al servidor en cuestión información sobre las webs que visitamos y sobre qué clase de textos escribimos.

Es por eso que Mozilla anunció el pasado mes de junio el lanzamiento de su extensión Firefox Translations, que ofrece la funcionalidad de ‘traducción sin nube’ (tanto del contenido web como del ‘input’ del usuario en formularios y cuadros de texto) a todos los usuarios de su navegador Firefox y navegadores compatibles.

Pero… ¿y Google Chrome y Microsoft Edge? Pues ambos navegadores no sólo no ofrecen dicha funcionalidad, sino que sus herramientas de corrección de texto pueden terminar exponiendo nuestra privacidad de manera mucho más directa: remitiendo nuestras contraseñas a los servidores de Google y Microsoft.

Cuando ‘Mostrar contraseña’ no significa lo que crees

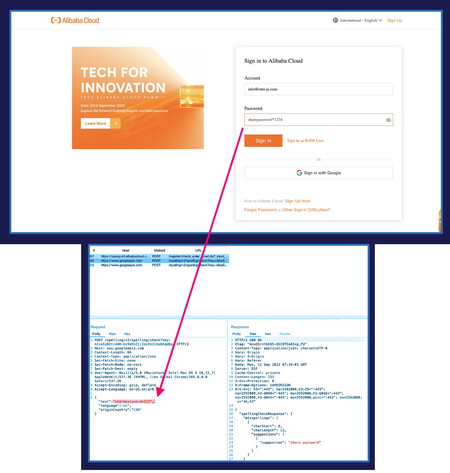

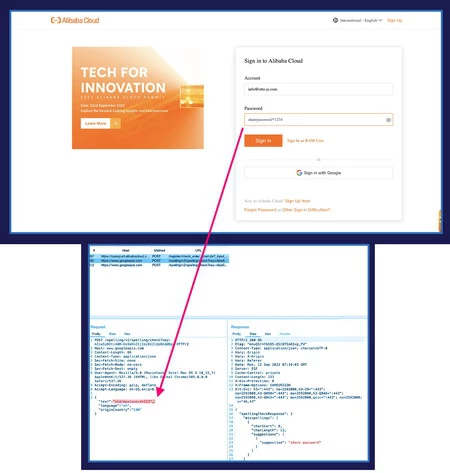

Según han desvelado los investigadores de ciberseguridad de Otto-JS, el corrector ortográfico de Chrome y Edge (a grandes rasgos el mismo, pues el código del segundo se basa en el del primero) está enviando a la nube los datos identificativos que introducimos en los campos de formulario de las webs: nombre de usuario, correo electrónico, fecha de nacimiento, DNI…

…y, en el caso de que hagamos clic en ‘Mostrar contraseña’, en el mismo momento en que los asteriscos se convierten en texto, nuestras contraseñas también terminan subidas a un servidor, lejos de la seguridad de nuestro PC.

El cofundador y CTO de Otto-JS, Josh Summitt, explica cómo descubrieron esta brecha de seguridad:

«Mientras investigábamos en busca de fugas de datos en diferentes navegadores, nos topamos con una combinación de características que, una vez habilitadas, expondrán innecesariamente datos confidenciales a terceros como Google y Microsoft. Lo preocupante es lo fácil que resulta habilitar estas funciones y que la mayoría de los usuarios lo harán sin darse cuenta realmente de lo que está sucediendo en segundo plano».

[embedded content]

En su web explicaban que sus pruebas demostraron que esto ocurría al iniciar sesión en plataformas tan relevantes como Office 365, Alibaba Cloud, Google Cloud, AWS Secrets Manager o LastPass, capaces de exponer la infraestructura digital de una empresa; también se hacen eco de que estas dos últimas plataformas ya han corregido el problema (basta con añadir un atributo ‘spellcheck=»false»‘ al código HTML de la página).

???? Trucazo #HTML:

???? El atributo «spellcheck» (corrección ortográfica) de HTML especifica si se revisará la ortografía y la gramática del elemento o no.

Casos de uso útiles pueden ser los textos con emails o nombres de personas. pic.twitter.com/7FDzDhecsS

— ⚡️ Baumann.js (@baumannzone) December 28, 2021

Sin embargo, como bien dicen en Mixx.io, «no hay motivo para que se ejecuten sobre este tipo de campos, tengan o no el atributo HTML spellcheck negativo».

Otto-JS recoge también en su web declaraciones de Christofer Hoff, director de Tecnología Segura de LastPass:

«Resulta desconcertante que los usuarios puedan estar exponiendo, sin darse cuenta, datos confidenciales sólo por habilitar funciones inocuas del navegador… sin entender que cualquier cosa que escriban, incluidas las contraseñas, podría resultar en que esos datos se envíen a terceros».

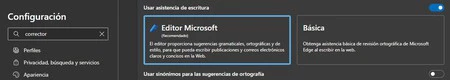

En Edge, el problema desaparece al sustituir ‘Editor Microsoft’ por ‘Básico’ como herramienta de corrección.

Maggie Louie, cofundadora de Otto-JS, deja claro que esta técnica (que ellos califican como ‘spell-jacking’) constituye un problema mucho mayor de lo que parece:

«Esto puede no resultarnos preocupante cuando estamos hablando de Google y Microsoft, pero en las manos equivocadas, ¿podría usarse un lector de texto o una extensión del navegador con esas mismas características para la vigilancia intencionada?«.

Vía | Otto-JS

Imagen | Basada en original de Smashicons

Fuente info

Autor: